개인 페이스북 정보에 취미가 '등산'이라고 적어놓으면 악성코드는 '등산하기 좋은 날' '등산 코스 정보' 등 맞춤 제목으로 이용자를 유혹한다. 보안 위협도 최신 서비스, 기술에 맞춰 발전하고 있다.

2010년이 나타난 보안 위협을 기준으로 만든 시만텍 ‘인터넷 보안 위협 보고서’는

'소셜 네트워크' '모바일 보안 위협' '표적 공격' '공격용 툴킷' '숨바꼭질'라는 5가지 유형을 더 주의해야 한다고 밝혔다.

1. 소셜 네트워크

해커들은 공격 대상의 친구로 위장해 관심사를 파악하고, 신뢰를 쌓는다. 이상한 이메일 주소에 문법도 엉망인데다 누가 보기에도 악성 링크가 명백한 그런 이메일을 보내는 시대는 지났다. 이제는 지능적인 사회 공학적 공격기법을 이용하기 때문에 탐지가 점점 어려워지고 있다.

2. 모바일 보안 위협

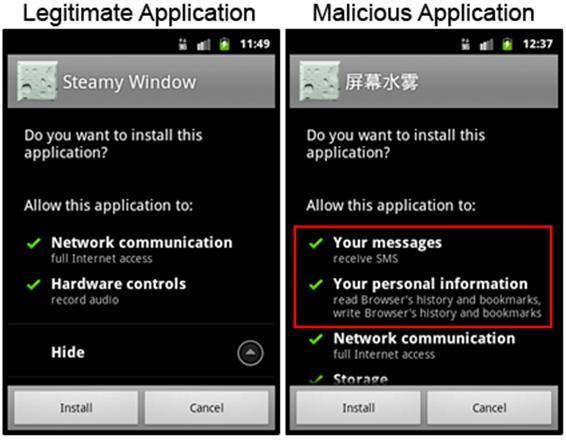

스마트폰 보급이 급증한 가운데 모바일 기기 취약점도 163건이나 발견되었다. 이 중에는 애플 iOS 운영체제에서 탈옥이 가능하게 하는 취약점 2 개도 포함되어 있다. 현재 모바일 기기를 겨냥한 악성코드는 합법적인 앱인 것처럼 가장한 트로이목마가 대부분으로 설치를 유도하기 위해 앱 마켓에 업로드되어 있다. 앱 설치정보를 살펴보면 그림과 같은 차이를 발견할 수 있지만 확인하기 쉽진 않다.

3. 표적 공격

. 스턱스넷과 하이드락은 공격자들이 이용하기 가장 쉬운 타깃은 친한 친구와 동료라는 점을 일깨워줬다. 스턱스넷은 USB 키 보안 담당자가 없었다면 해당 표적에 접근할 수 없었을 것이다. 마찬가지로 하이드락도 이용자들에게 그들이 이메일로 받은 링크와 첨부파일 보낸이가 신뢰할만하나 곳이 아니라면 성공하지 못했을 것이다. ‘물샐틈없는’ 경계태세를 갖춘 네크워크라 하더라도 보안에 구멍이 뚫릴 수 있어 여전히 추가적인 보안 조치가 필요하다.

4.공격용 툴킷

공격용 툴킷은 감염된 웹사이트를 방문하는 불특정 다수의 사용자를 겨냥한 공격이다. 2010년 웹 기반 공격에 가장 많이 사용된 피닉스(Phoenix) 툴킷은 자바(Java)의 취약점을 이용하는 악성 코드를 포함하고 있다. 2010년 발생한 웹 기반 공격 중 4, 6위에 오른 공격 유형도 자바 기술의 취약점을 이용한 것이다. 크로스 브라우저와 다중 플랫폼을 지원하는 자바는 거의 모든 웹 브라우저와 운영체제에서 구동되기 때문에 공격자들에게 매력적인 표적이 되고 있다. 공격용 툴킷의 확산 등으로 인해 2011년에도 웹 기반 공격의 증가 추세는 지속될 것으로 예상된다.

5.숨바꼭질(제로데이 취약점 및 루트킷)

루트킷은 보안의 취약점을 이용해 숨어있는 것이다. 제로데이 취약점을 이용하면 이 같은 공격을 숨길 수 있다. 2010년 제로데이 취약점은 14건이 발견되었다. 루트킷 분야 대표는 ‘티드서브(Tidserv)’, ‘메브라틱스(Mebratix)’ ‘메브루트(Mebroot)’다. 이 루트킷들은 모두 OS가 로딩되기 전에 PC 통제권을 획득하려고 윈도우 마스터 부트 레코드(MBR)를 변경한다.